| BUUCTF 杂项 | 您所在的位置:网站首页 › buuctf misc 二维码 › BUUCTF 杂项 |

BUUCTF 杂项

|

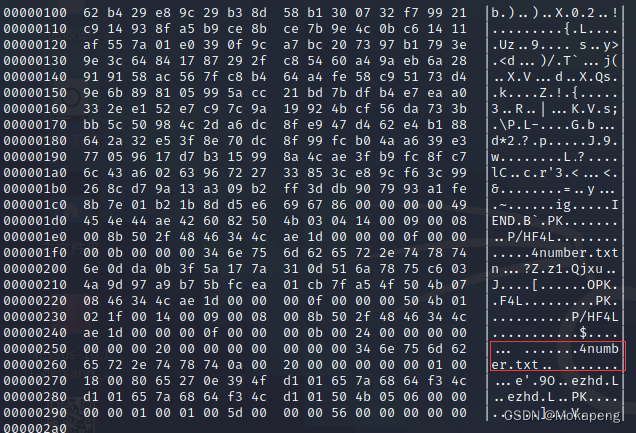

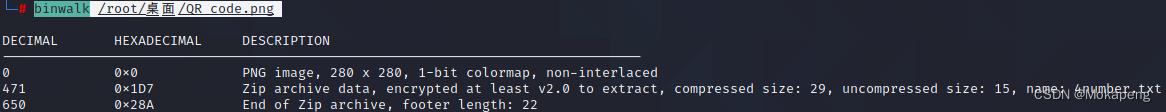

题目地址:https://buuoj.cn/challenges#%E4%BA%8C%E7%BB%B4%E7%A0%81 下载所给文件,发现是一个二维码,先扫一扫该二维码,只有一句话:secret is here 先尝试将二维码用16进制编码进行查看,使用hexdump命令,hexdump -C /root/桌面/QR_code.png hexdump主要用来查看“二进制”文件的十六进制编码。*注意:它能够查看任何文件,不限于与二进制文件。 -n length:格式化输出文件的前length个字节 -C:输出规范的十六进制和ASCII码 -s:从偏移量开始输出 -e 指定格式字符串,格式字符串由单引号包含,格式字符串形如:’a/b “format1” “format2”。每个格式字符串由三部分组成,每个由空格分割,如a/b表示,b表示对每b个输入字节应用format1格式,a表示对每个a输入字节应用format2,一般a>b,且b只能为1,2,4,另外a可以省略,省略a=1。format1和format2中可以使用类似printf的格斯字符串。 结果如下: binwalk可以扫描固件映像以查找许多不同的嵌入式文件类型和文件系统。 -e参数:对隐藏文件提取 binwalk /root/桌面/QR_code.png 查看是否存在隐藏文件,发现确实存在隐藏文件 输入密码解压文件,即可得到正确答案!! |

【本文地址】

答案并未直接给出,但发现里面存在一个4number.txt 文件,猜测flag就在该文件中 所以用binwalk对该文件进行扫描

答案并未直接给出,但发现里面存在一个4number.txt 文件,猜测flag就在该文件中 所以用binwalk对该文件进行扫描 然后使用binwalk -e /root/桌面/QR_code.png,对隐藏文件进行提取,得到一个压缩文件 使用unzip 文件地址 命令尝试解压缩,发现存在密码,没办法只能尝试爆破 使用john对其进行hash值破解,先生成hash文件:

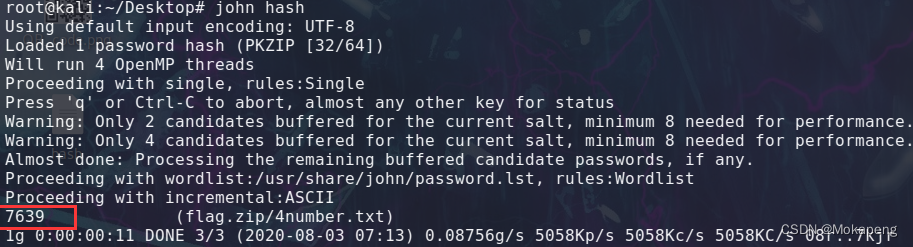

然后使用binwalk -e /root/桌面/QR_code.png,对隐藏文件进行提取,得到一个压缩文件 使用unzip 文件地址 命令尝试解压缩,发现存在密码,没办法只能尝试爆破 使用john对其进行hash值破解,先生成hash文件:  对hash值进行计算,找到密码:

对hash值进行计算,找到密码: